Sicurezza nel sistema GSM

Helen Li

SMQT

2016-06-06 14:33:51

Sicurezza nel sistema GSM

A seguito di recenti polemiche mainstream che coinvolgono i messaggi di testo presunto di Beckham, alcuni articoli sono stati pubblicati criticando di sicurezza di GSM, anche se è altamente improbabile che i messaggi erano infatti in questo caso intercettati tramite il collegamento radio (all'occorrenza). A seguito di alcuni di questi articoli, ho deciso di pubblicare un articolo tecnico gestione con solo i fatti di come misure di sicurezza sono implementate nel sistema GSM, il mondo più comunemente usato sistema di telefonia mobile. C'è anche una sezione che riassume i noti difetti in queste misure, e cosa è stato fatto nelle successive revisioni dello standard (cioè dal 3GPP) per risolverli.

Funzionalità di sicurezza offerte da GSM

Specifica GSM 02.09 identifica tre aree di sicurezza sono stati risolti in GSM. -Autenticazione di un utente – questa offerte con la possibilità per un telefono cellulare dimostrare che ha accesso a un particolare account con l'operatore - dati e riservatezza segnalazione – questo richiede che tutti i dati di segnalazione e utente (ad esempio, messaggi di testo e vocali) sono protetti contro le intercettazioni per mezzo di cifratura - riservatezza di un utente – questa offerte con il fatto che quando la rete ha bisogno affrontare un determinato abbonato , o durante il processo di autenticazione, l'unico IMSI (IMSI) non dovrebbe essere divulgato in formato non crittografato (decrittazione). Questo significa che qualcuno intercettare le comunicazioni non dovrebbe essere in grado di conoscere se un determinato utente mobile è in zona. Queste 3 aree sono descritte in dettaglio qui sotto.

Autenticazione

Autenticazione

È necessaria l'autenticazione in un sistema cellulare di vietare un utente non autorizzato di accedere alla rete che pretende di essere un abbonato mobile. Se questo fosse possibile, sarebbe facilmente possibile di "dirottare" account di un utente e spacciarsi per quella persona (o semplicemente facendo che la persona a pagare per i servizi). In realtà, questo era possibile in alcuni sistemi cellulari precedenti. Per risolvere questo problema, deve essere rilasciato dalla rete che il telefono cellulare (MS) devono rispondere correttamente a una sorta di sfida.

La carta SIM

Molti utenti di GSM sarà familiari con la SIM (Subscriber Identity Module) – la smartcard piccola che viene inserita in un telefono cellulare GSM. In proprio, il telefono non ha alcuna associazione con qualsiasi rete particolare. Viene selezionato l'account appropriato con una rete inserendo la SIM nel telefono cellulare. Pertanto la carta SIM contiene tutti i dettagli necessari per ottenere l'accesso a un account specifico. Tali dettagli provengono giù per soli 2 elementi di informazione. -La IMSI – International Mobile Subscriber Identity – un numero univoco per ogni Sottoscrittore nel mondo. Include informazioni sulla rete domestica del Sottoscrittore e del paese di emissione. Queste informazioni possono essere lette dalla SIM purché vi sia l'accesso locale al SIM (normalmente protetti da un codice PIN semplice). L'IMSI è una sequenza di fino a 15 cifre decimali, i primi 5 o 6 di cui specificare la rete e il paese (cioè 50501 per Telstra, Australia) - The Ki – la chiave di crittografia principale. Si tratta di un numero di 128 bit generato casualmente allocato a un Sottoscrittore particolare che la generazione di tutte le chiavi di semi e sfide utilizzate nel sistema GSM. Il Ki è altamente protetto ed è conosciuto solo la SIM e AuC della rete (centro di autenticazione). Il telefono stesso non impara mai del Ki e semplicemente alimenta la SIM le informazioni che è necessario conoscere per eseguire l'autenticazione o generare chiavi di cifratura. L'autenticazione e la generazione della chiave viene eseguita nella SIM, che è possibile perché la SIM è un dispositivo intelligente con microprocessore.

Sicurezza locali aggiuntivi nella SIM

SIM è protetta da un PIN opzionale, tanto come un PIN del bancomat protegge il vostro Bancomat. Il PIN è digitato sul tastierino del telefono e passato al SIM per la verifica. Se il codice non corrisponde con il PIN memorizzato dalla SIM, la SIM informa l'utente (tramite telefono) che il codice non era valido e si rifiuta di eseguire l'autenticazione funzioni finché non viene immesso il PIN corretto. Per migliorare ulteriormente la sicurezza, la SIM normalmente "blocca" il PIN dopo un numero di tentativi non validi (normalmente 3). Dopo questo, un codice PUK (PIN sblocco) è necessaria per essere inseriti, che deve essere ottenuto dall'operatore. Se il codice PUK viene immesso in modo non corretto un certo numero di volte (normalmente 10), la SIM si rifiuta locale accesso a informazioni privilegiate (e le funzioni di autenticazione) definitivamente, rendendo inutile la SIM. La procedura di autenticazione e algoritmo di A3

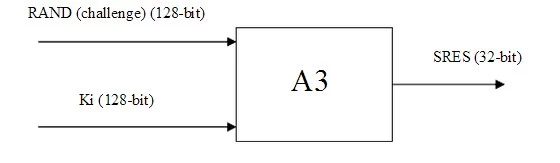

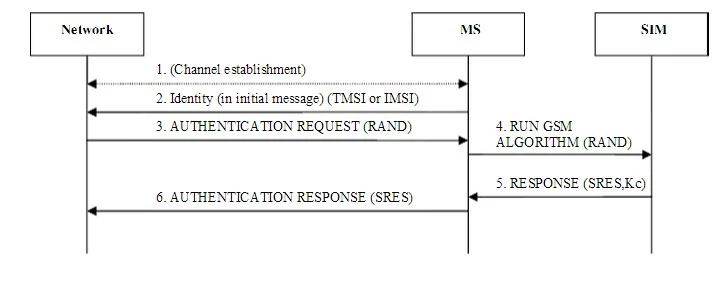

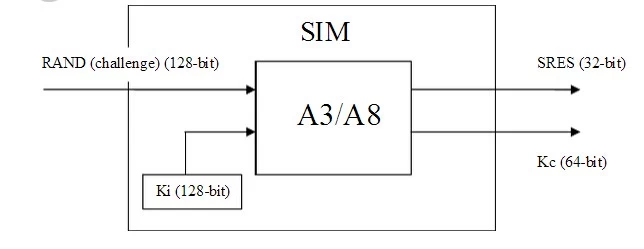

Ora che abbiamo stabilito che non c'è un 'segreto' Ki conosciuto solo la SIM e la rete, la procedura di autenticazione è sufficiente coinvolgere la SIM (tramite telefono) dimostrando conoscenza del Ki. Naturalmente, noi potremmo semplicemente presentare il Ki alla rete per il confronto quando la rete lo richiede, ma questo è altamente insicuro, poiché il Ki potrebbero essere intercettato. Invece, la rete genera un numero casuale a 128 bit, noto come il RAND, che esso quindi utilizza l'algoritmo A3 (Vedi figura) per generare matematicamente un token di autenticazione conosciuto come gli SRE. Invia quindi la RAND al telefono per il telefono di fare lo stesso. La SIM genera gli SRE di 32 bit, che viene restituiti alla rete per il confronto. Se lo SRE ricevuto corrisponde la rete generata SRE, poi Ki Kc (64-bit di Ki) (128 bit) deve essere lo stesso (per un'alta probabilità matematica), e il telefono ha dimostrato conoscenza del Ki e così viene autenticato.

Il RAND deve ovviamente essere diverso ogni volta. In caso contrario, se fosse lo stesso, un utente malintenzionato potrebbe rappresentare l'utente inviando gli SRE stessi.