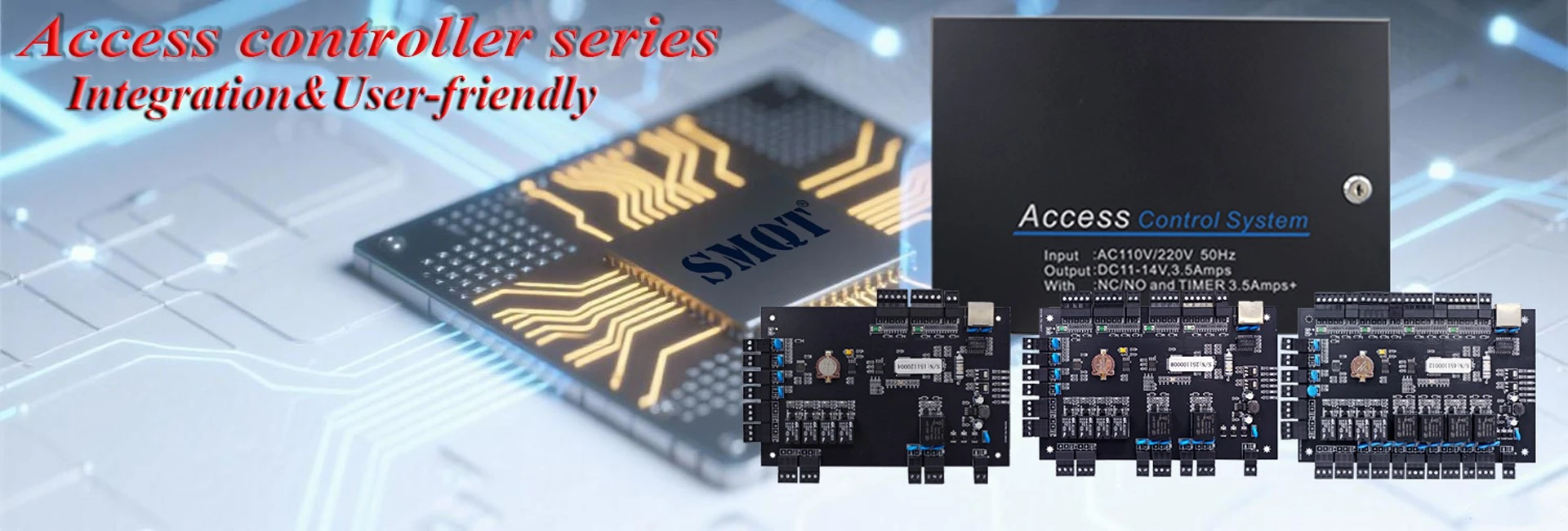

Options du contrôleur pour contrôle d’accès

Sécurité Tyco

http://www.asmag.com/ShowPost/

2016-06-01 14:43:38

Au sein d’un système de contrôle d’accès physique, la décision d’accorder ou de refuser l’accès à un détenteur de la carte normalement se passe sur le contrôleur de porte situé à la porte individuelle ou centralisée avec un contrôleur gère plusieurs portes. Le contrôleur gère le processus d’autorisation, de déterminer qui a accès à une porte particulière et si ils peuvent entrer, ou parfois sortir, une zone.

Décider quelle architecture du système est bon pour une installation particulière signifie examiner les avantages et inconvénients de chacun de ces scénarios de près et s’installer sur celui qui fait le plus de sens business et de la sécurité d’une organisation. Parfois, la décision est déterminée par la configuration du bâtiment. Par exemple, déploiement des contrôleurs individuels à chaque emplacement porte signifie que les techniciens devront accéder facilement aux services et maintenir chacun. Ne le jeu physique vers le haut ou esthétique exige les contrôleurs à être placés sous les tuiles de plafond ? Alors que le contrôleur dans le plafond est pris en charge, tandis que certainement faisable par des gens de réacheminer à différents points d’accès. Cela peut être un petit désagrément, mais c’est parfois une considération importante pour les hôpitaux et établissements de santé, où les perturbations plafond exigent la zone à être bouclé pour une période de temps.

Un lecteur d’IP à la porte, qui contourne la nécessité d’un panneau de contrôle, peut fournir une installation facile et un accès rapide aux informations de la base de données. Le seul inconvénient est que l’information et câblage situé du côté non sécurisé de la porte est sujette à l’effraction, le vandalisme et le piratage.

Une autre option consiste à localiser le pouvoir décisionnel au niveau du serveur, qui peut être considéré comme un choix plus efficace. Toutefois, étant donné que chaque décision d’accès en temps réel se déroule sur le réseau, cette option est intrinsèquement moins fiable. Si le réseau tombe en panne ou si le serveur tombe en panne, donc faire toutes les portes.

Il y a aussi l’option ces jours-ci de la gestion du système centralisateur dans le nuage. Bien que cette configuration peut aller fonctionnent bien pour des rapports et activités, en mettant l’accès en temps réel de la carte de traitement / pouvoir de décision interdites dans le nuage n’est pas largement embrassé encore.

La clé est d’examiner de près ce qui est requis du système de contrôle d’accès, sa taille et le potentiel de croissance et puis sélectionnez une configuration de contrôleurs simples ou multi-portes qui répond le mieux à l’ensemble des considérations de sécurité de l’entreprise et de besoins. Il n’est pas une question de bon ou de mauvais choix, mais plutôt d’avoir le luxe de personnalisation de votre système de contrôle d’accès.

Décider quelle architecture du système est bon pour une installation particulière signifie examiner les avantages et inconvénients de chacun de ces scénarios de près et s’installer sur celui qui fait le plus de sens business et de la sécurité d’une organisation. Parfois, la décision est déterminée par la configuration du bâtiment. Par exemple, déploiement des contrôleurs individuels à chaque emplacement porte signifie que les techniciens devront accéder facilement aux services et maintenir chacun. Ne le jeu physique vers le haut ou esthétique exige les contrôleurs à être placés sous les tuiles de plafond ? Alors que le contrôleur dans le plafond est pris en charge, tandis que certainement faisable par des gens de réacheminer à différents points d’accès. Cela peut être un petit désagrément, mais c’est parfois une considération importante pour les hôpitaux et établissements de santé, où les perturbations plafond exigent la zone à être bouclé pour une période de temps.

Un lecteur d’IP à la porte, qui contourne la nécessité d’un panneau de contrôle, peut fournir une installation facile et un accès rapide aux informations de la base de données. Le seul inconvénient est que l’information et câblage situé du côté non sécurisé de la porte est sujette à l’effraction, le vandalisme et le piratage.

Une autre option consiste à localiser le pouvoir décisionnel au niveau du serveur, qui peut être considéré comme un choix plus efficace. Toutefois, étant donné que chaque décision d’accès en temps réel se déroule sur le réseau, cette option est intrinsèquement moins fiable. Si le réseau tombe en panne ou si le serveur tombe en panne, donc faire toutes les portes.

Il y a aussi l’option ces jours-ci de la gestion du système centralisateur dans le nuage. Bien que cette configuration peut aller fonctionnent bien pour des rapports et activités, en mettant l’accès en temps réel de la carte de traitement / pouvoir de décision interdites dans le nuage n’est pas largement embrassé encore.

La clé est d’examiner de près ce qui est requis du système de contrôle d’accès, sa taille et le potentiel de croissance et puis sélectionnez une configuration de contrôleurs simples ou multi-portes qui répond le mieux à l’ensemble des considérations de sécurité de l’entreprise et de besoins. Il n’est pas une question de bon ou de mauvais choix, mais plutôt d’avoir le luxe de personnalisation de votre système de contrôle d’accès.