Безопасность в системе GSM

Хелен Li

SMQT

2016-06-06 14:33:51

Безопасность в системе GSM

В результате недавних основных споры с участием Дэвида Бекхэма якобы текстовых сообщений некоторые статьи были опубликованы рецензируя GSM в безопасности, несмотря на то, что это весьма маловероятно, в этом случае что любые сообщения на самом деле перехватили над радиоканала (если вообще). В результате некоторых из этих статей я решил публиковать технические статьи, занимающихся только факты как меры безопасности осуществляются в системе GSM, в мире наиболее широко используется система мобильной телефонии. Существует также раздел кратким известные недостатки в этих мер, и что было сделано в последующих пересмотренных вариантах стандарта (т.е. путем 3GPP) для их устранения.

Средства безопасности, предоставляемые GSM

Спецификации GSM 02.09 определены три области безопасности, которые решаются GSM. Конфиденциальность - аутентификации пользователя – это сделки с возможностью для мобильного телефона доказать, что он имеет доступ к определенной учетной записи с помощью оператора - и сигнализации конфиденциальности – это требует, чтобы все сигнализации и данные пользователя (например, текстовых сообщений и речи) защищены от перехвата посредством шифрования - пользователя – это сделки с тем, что когда сети необходимо решить конкретного абонента , или во время процесса проверки подлинности, уникальный IMSI (Международный мобильный абонент identity) не должны указываться в виде обычного текста (unciphered). Это означает, что кто-то перехват сообщений не должны быть в состоянии узнать, если конкретного мобильного пользователя находится в районе. Эти 3 области подробно описаны ниже.

Проверка подлинности

Проверка подлинности

Чтобы запретить неавторизованный пользователь войти в сеть, утверждая, что мобильный абонент сотовой системы требуется проверка подлинности. Если бы это было возможно, было бы легко можно «захватить» кто-то счет и олицетворять что человек (или просто сделать этого человека платить за услуги). В самом деле это стало возможным в некоторых более ранних клеточных системах. Для того, чтобы решить эту проблему, своего рода вызов должен выдаваться в сети, которая на мобильный телефон (МС) должна реагировать правильно.

SIM-карты

Многие пользователи GSM будут знакомы с SIM (модуль идентификации абонента) – небольшой смарт-карт, который вставляется в телефон GSM. На свой собственный телефон не имеет связи с какой-либо конкретной сети. Соответствующие счета с помощью сети выбран, вставив SIM-карту в телефон. Поэтому SIM-карта содержит все сведения, необходимые для получения доступа к определенной учетной записи. Эти сведения получены до всего 2 элементов информации. IMSI – международный идентификатор мобильного абонента – уникальный номер для каждого подписчика в мире. Она включает в себя информацию о домашней сети абонента и страны его выдачи. Эту информацию можно прочитать из SIM, если имеется локальный доступ к SIM-карте (обычно защищены простой ПИН-код). IMSI-это последовательность до 15 десятичных цифр, первые 5 или 6 из которых укажите сети и страны (т.е. 50501 для Telstra Австралия) - Ki-ключа шифрования корневого. Это случайное число 128-битный, выделенных для конкретного абонента, что семена поколения всех ключей и вызовы, используемые в системе GSM. Ki высоко защищен и известен только в SIM и сети AuC (центр проверки подлинности). Сам телефон никогда не узнает о Ки и просто каналы SIM информацию, которую необходимо знать для выполнения проверки подлинности или шифрования ключами. Проверка подлинности и генерации ключей выполняется в SIM, который возможен, потому что SIM является интеллектуальное устройство с микропроцессором.

Дополнительные местные безопасности SIM-карты

SIM, сам находится под защитой факультативного PIN-код, так же, как PIN Банкомат защищает ваш Банкомат карта. PIN-код вводится на клавиатуре телефона и передается SIM для проверки. Если код не совпадает с ПИН, хранящиеся на SIM-карты, SIM информирует пользователя (по телефону), что код является недействительным и отказывается выполнять функции проверки подлинности, пока не введен правильный ПИН. Для дальнейшего улучшения безопасности, SIM обычно «блокирует» PIN-код после количество недопустимых попыток (обычно 3). После этого код PUK-код (PIN-код разблокировки) должен вводиться, которые должны быть получены от оператора. Если PUK-код введен неправильно ряд из раз (обычно 10), SIM отказывается локальный доступ к закрытой информации (и функции проверки подлинности) постоянно, делает бесполезным SIM. Процедура алгоритма и аутентификации A3

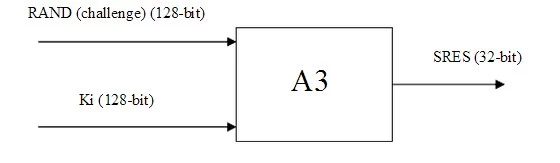

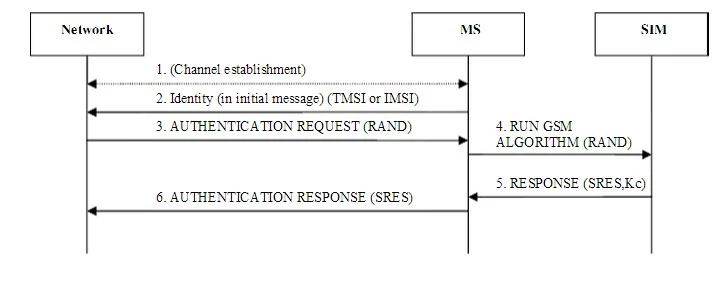

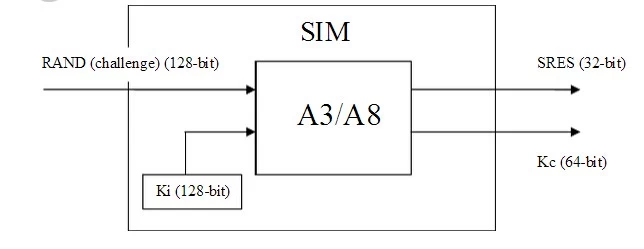

Теперь, когда мы установили, что есть «секрет» ки, известных только в SIM и сети, процедура проверки подлинности просто имеет привлечь SIM (по телефону), подтверждающий знание Ki. Конечно мы могли бы просто представить ки в сеть для сравнения когда сети запрашивает его, но это очень небезопасно, поскольку Ki может быть перехвачена. Вместо этого, сеть генерирует случайное число 128-битный, известный как RAND, которые он затем использует алгоритм A3 (см. рисунок) для математически генерировать маркер аутентификации, известный как СДСВ. Затем он отправляет RAND телефон для телефона сделать то же самое. SIM-карта генерирует 32-битный СДСВ, который возвращается в сеть для сравнения. Если полученный СДСВ совпадает по сети создается СДСВ, то Ki Kc (64-бит) Ki (128-бит) должны быть одинаковыми (к высокой математической вероятности), и телефон доказал знания Ki и аутентифицируется таким образом.

Рэнд явно должна отличаться каждый раз. В противном случае если это было то же самое, злоумышленник может олицетворять пользователя, отправив же СДСВ.