الأمن في نظام GSM

لي هيلين

سمقت

2016-06-06 14:33:51

الأمن في نظام GSM

نتيجة للخلاف الرئيسية الأخيرة التي تنطوي على رسائل نصية يدعى ديفيد بيكهام، بعض قد نشرت مقالات تنتقد الأمن ل GSM، على الرغم من أنه من غير المرجح في هذه الحالة أن أية رسائل تم في الواقع اعتراض عبر وصلة لاسلكية (على كل حال). نتيجة لبعض من هذه المواد، قد قررت أن تنشر المادة تقنية التي تتناول فقط الحقائق لكيفية تنفيذ التدابير الأمنية في نظام GSM، في العالم الأكثر استخداماً نظام الهاتف النقال. وهناك أيضا فرعا يلخص العيوب المعروفة في هذه التدابير، وما تم إنجازه في التنقيحات اللاحقة للمعيار (أي بواسطة 3GPP) لحلها.

ميزات الأمان التي توفرها جي إس أم

ويحدد مواصفات GSM 02.09 ثلاثة مجالات الأمن التي تتم معالجتها بواسطة جي إس أم. السرية-مصادقة مستخدم – هذه الصفقات مع القدرة لهاتف المحمول أن يثبت أن لديه حق الوصول إلى حساب خاص مع المشغل--البيانات وإرسال الإشارات السرية – وهذا يتطلب أن جميع الإشارات والمستخدم البيانات (مثل الرسائل النصية والكلام) محمية ضد الاعتراض عن طريق الشفرات-المستخدم – هذه الصفقات مع الحقيقة أنه عندما يحتاج الشبكة للتصدي لمشترك معين ، أو أثناء عملية المصادقة، ولا ينبغي إفشاؤها IMSI فريدة من نوعها (هوية المشترك المتنقلة الدولية) في تنسيق نص عادي (أونسيفيريد). وهذا يعني شخص اعتراض الاتصالات يجب أن لا تكون قادراً على معرفة إذا كان مستخدم الجوال معين موجود في المنطقة. تغطي هذه المناطق 3 بالتفصيل أدناه.

المصادقة

المصادقة

مطلوب مصادقة في نظام الهاتف خلوي لحظر مستخدم غير مصرح به من تسجيل الدخول إلى الشبكة مدعيا أنه مشترك متنقلة. إذا كان هذا ممكناً، سيكون من الممكن بسهولة "خطف" حساب لشخص ما وانتحال شخصية ذلك الشخص (أو ببساطة جعل ذلك الشخص دفع ثمن الخدمات). وفي الواقع، كان هذا ممكناً في بعض النظم الخلوية السابقة. لحل هذه المشكلة، يحتاج نوعا من التحدي التي ستصدر عن الشبكة التي الهاتف المحمول (MS) يجب أن تستجيب بشكل صحيح.

بطاقة SIM

وسيكون العديد من المستخدمين من جي إس أم مألوفة مع بطاقة SIM (وحدة تعريف المشترك) – البطاقة الذكية الصغيرة التي يتم إدراجها في هاتف جي إس أم. وقد الهاتف من تلقاء نفسها، أي ارتباط مع أي شبكة خاصة. يتم تحديد الحساب المناسبة مع شبكة عن طريق إدراج بطاقة SIM في الهاتف. ولذلك بطاقة SIM يحتوي على كل التفاصيل اللازمة للحصول على حق الوصول إلى حساب خاص. وتأتي هذه التفاصيل وصولاً إلى البنود 2 فقط من المعلومات. -IMSI – "الدولي الجوال هوية المشترك" – رقم فريد لكل مشترك في العالم. أنه يتضمن معلومات حول شبكة الاتصال المنزلية المشترك والبلد من المسألة. يمكن قراءة هذه المعلومات من سيم شريطة أن يكون هناك الوصول المحلي إلى بطاقة SIM (عادة محمية برمز PIN بسيط). IMSI تسلسل أرقام عشرية تصل إلى 15، وفي أول 5 أو 6 منها تحديد الشبكة والبلد (أي 50501 تلسترا، أستراليا)-"أن كي" – مفتاح التشفير الجذر. هذا هو عدد 128-بت عشوائي المخصصة لمشترك معين بذور توليد مفاتيح جميع والتحديات المستخدمة في نظام GSM. كي محمي بدرجة عالية، وهو معروف فقط في سيم والشبكة أوك (مركز التوثيق). الهاتف نفسه يتعلم ابدأ كي، ويغذي ببساطة سيم المعلومات التي يحتاج إليها معرفة أداء المصادقة أو إنشاء مفاتيح الشفرات. يتم تنفيذ المصادقة وإنشاء مفتاح في سيم، هو أمر ممكن لأنه سيم جهاز ذكي مع المعالج الصغرى.

أمنية محلية إضافية في سيم

سيم نفسه محمي بواسطة دبوس اختيارية، مثل الكثير من يحمي "دبوس الصراف الآلي" بطاقة الصراف الآلي. رقم التعريف الشخصي دخلت على لوحة المفاتيح الرقمية للهاتف، وتنتقل إلى بطاقة SIM للتحقق. إذا لم تتطابق التعليمات البرمجية مع PIN المخزنة بواسطة سيم، سيم بإعلام المستخدم (عبر الهاتف) أن التعليمات البرمجية غير صحيحة، ويرفض أداء مهام المصادقة حتى يتم إدخال PIN الصحيح. لزيادة تعزيز الأمن، سيم عادة "إقفال" PIN بعد عدد من المحاولات غير صالحة (عادة 3). وبعد ذلك، مطلوب مدونة الاتحاد الوطني الكردستاني (PIN UnlocK) المراد إدخالها، التي يجب الحصول عليها من المشغل. إذا كان الاتحاد الوطني الكردستاني تم إدخالها بشكل غير صحيح على عدد من الأوقات (عادة 10)، سيم ترفض المحلية من الوصول إلى المعلومات السرية (ومهام المصادقة) بشكل دائم، تقديم بطاقة SIM غير مجدية. الإجراء الخوارزمية ومصادقة A3

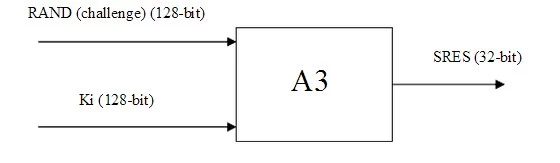

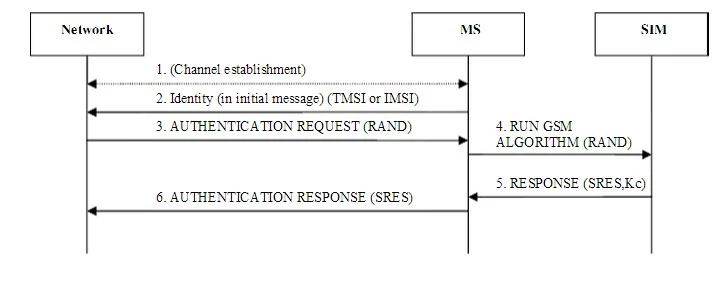

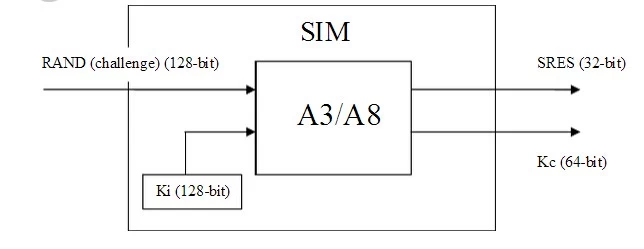

الآن بعد أن أنشأنا أن هناك كي 'سرية' المعروفة فقط في سيم والشبكة، قد إجراء المصادقة ببساطة إلى إشراك سيم (عبر الهاتف) إثبات المعرفة لكي. وبطبيعة الحال، يمكن أن نقدم ببساطة كي بالشبكة للمقارنة عندما يطلبه الشبكة، ولكن هذا درجة عالية من انعدام الأمن، حيث يمكن أن تكون اعترضت كي. بدلاً من ذلك، إنشاء رقم عشوائي 128-بت, المعروف بالراند، الذي فيه الشبكة ثم يستخدم خوارزمية A3 (انظر الشكل) لإنشاء رمز مصادقة المعروفة سريس رياضيا. ثم يرسل الراند إلى الهاتف للهاتف للقيام نفس الشيء. سيم يولد سريس 32-بت، التي يتم إرجاعها إلى الشبكة للمقارنة. إذا تطابقت سريس المتلقاة للشبكة التي تم إنشاؤها سريس، ثم كيه سي (64 بت) كي لكي (128-بت) يجب أن تكون هي نفسها (لاحتمال كبير رياضية)، والهاتف وأثبت المعارف كي وهكذا تمت المصادقة عليه.

الراند من الواضح أنه يجب مختلفة كل مرة. خلاف ذلك، إذا كانت نفسه، مهاجم يمكن انتحال صفة المستخدم عن طريق إرسال سريس نفسه.