Seguridad en el sistema GSM

Li de Helen

SMQT

2016-06-06 14:33:51

Seguridad en el sistema GSM

Como resultado de la reciente polémica corriente con mensajes de texto alegado de David Beckham, algunos artículos se han publicado criticando seguridad de GSM, aunque es muy poco probable en este caso que los mensajes de hecho fueron interceptan sobre el enlace de radio (si en todos). Como resultado de algunos de estos artículos, he decidido publicar una relativa artículo técnico solamente los hechos de cómo se implementan las medidas de seguridad en el sistema GSM, el mundo más de uso general sistema de telefonía móvil. También hay una sección que resume los defectos conocidos en estas medidas, y lo que se ha hecho en posteriores revisiones de la norma (es decir, por el 3GPP) para resolverlos.

Características de seguridad ofrecidos por GSM

Especificación GSM 02.09 identifica tres áreas de seguridad que se tratan por GSM. -Autenticación de un usuario, este trata de la capacidad de un teléfono móvil para demostrar que tiene acceso a una cuenta particular con el operador - datos y confidencialidad señalización – esto requiere que todos los datos de señalización y el usuario (como mensajes de texto y discurso) estén protegidos contra la interceptación por medio de cifrado - confidencialidad de un usuario, este aborda el hecho de que cuando la red se debe a la dirección de un abonado particular , o durante el proceso de autenticación, el único IMSI (identidad internacional de suscriptor móvil) no debe ser revelada en texto sin formato (unciphered). Esto significa alguien interceptar comunicaciones no debe ser capaces de saber si un determinado usuario móvil se encuentra en la zona. Estas 3 áreas son cubiertas en detalle a continuación.

Autenticación de

Autenticación de

Autenticación es necesaria en un sistema celular para prohibir a un usuario no autorizado iniciar sesión en la red pretendiendo ser un suscriptor móvil. Si esto fuera posible, sería fácilmente posible para "secuestrar" alguien cuenta y suplantar la identidad de esa persona (o simplemente lo que esa persona pague por los servicios). De hecho, esto fue posible en algunos sistemas celulares anteriores. Para resolver este problema, algún tipo de desafío debe ser emitido por la red que el teléfono móvil (MS) debe responder correctamente a.

La tarjeta SIM

Muchos usuarios de GSM estarán familiarizados con la tarjeta SIM (módulo de identidad de suscriptor) – la pequeña tarjeta inteligente que se inserta en un teléfono GSM. Por su parte, el teléfono no tiene ninguna asociación con cualquier red particular. Se selecciona la cuenta con una red introduciendo la SIM en el teléfono. Por lo tanto la tarjeta SIM contiene todos los detalles necesarios para obtener acceso a una cuenta particular. Estos detalles vienen hasta sólo 2 artículos de información. -IMSI-internacional móvil suscriptor identidad – un número único para cada suscriptor en el mundo. Incluye información sobre la red principal del suscriptor y el país de emisión. Esta información se puede leer de la tarjeta SIM siempre y cuando haya acceso local a la SIM (normalmente protegido por un simple código PIN). El IMSI es una secuencia de hasta 15 dígitos decimales, los primeros 5 o 6 de que especificar la red y país (es decir, 50501 de Telstra, Australia) - el Ki, la clave de cifrado de raíz. Se trata de un número de 128 bits generado aleatoriamente asignados a un suscriptor determinado que las semillas de la generación de todas las claves y retos en el sistema GSM. El Ki es altamente protegido y sólo es conocido en la tarjeta SIM y AuC de la red (centro de autenticación). El teléfono nunca aprende del Ki y simplemente alimenta la SIM la información que necesita saber para realizar la autenticación o generar claves de cifrado. Autenticación y generación de claves se realiza en la SIM, que es posible porque la SIM es un dispositivo inteligente con microprocesador.

Seguridad local adicionales en la tarjeta SIM

La SIM se está protegida por un PIN opcional, al igual que un cajero automático PIN protege su tarjeta de cajero automático. El PIN es introducido en el teclado del teléfono y pasa a la SIM para la verificación. Si el código no coincide con el PIN almacenado en la SIM, la SIM informa al usuario (a través del teléfono) que el código no es válido y se niega a realizar funciones de autenticación hasta que se introduzca el PIN correcto. Para mejorar la seguridad, la SIM normalmente "bloquea" el PIN después de varios intentos no válidos (normalmente 3). Después de esto, un código PUK (PIN desbloqueo) es necesaria para introducir, que deben ser obtenidos por el operador. Si el PUK se introduce incorrectamente un número de veces (normalmente 10), el SIM niega local acceso a información privilegiada (y las funciones de autenticación) permanentemente, haciendo inútil la SIM. El procedimiento de autenticación y algoritmo A3

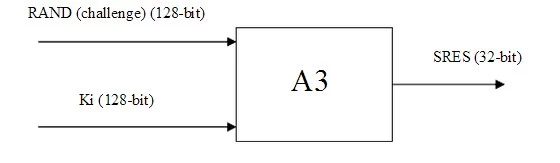

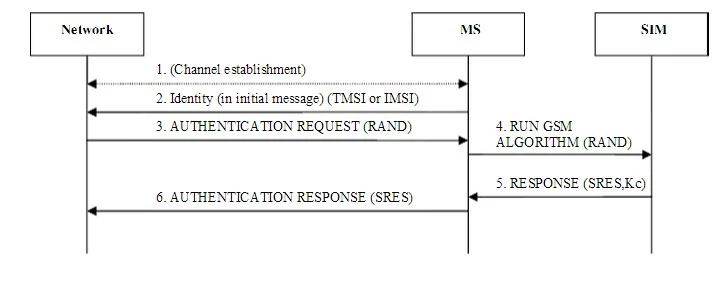

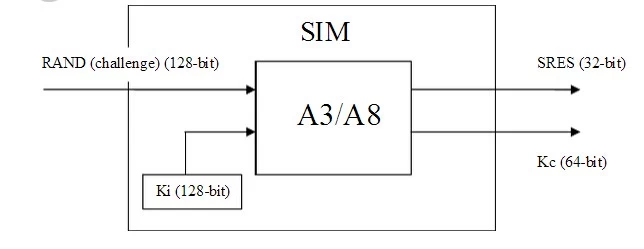

Ahora que hemos establecido que hay un 'secreto' Ki conocido sólo en la tarjeta SIM y la red, el procedimiento de autenticación simplemente tiene que implicar la SIM (vía teléfono) demostrando conocimiento del Ki. Por supuesto, simplemente podríamos enviar Ki a la red para la comparación cuando la red lo pide, pero es muy inseguro, ya que el Ki puede ser interceptado. En cambio, la red genera un número aleatorio de 128 bits, conocido como el RAND, la cual él entonces utiliza el algoritmo A3 (ver figura) para generar matemáticamente un token de autenticación, conocido como del IE-EE. A continuación, envía el RAND a teléfono para el teléfono hacer lo mismo. El SIM genera el IE de 32 bits, devuelve a la red para la comparación. Si los SRES recibida coincide con la red generada del IE-EE, entonces Ki de Kc (64 bits de Ki) (128-bit) debe ser la misma (a una alta probabilidad matemática), y el teléfono ha demostrado conocimiento del Ki y así se autentica.

El RAND debe obviamente ser diferente cada vez. De lo contrario, si fuese el mismo, un atacante podría suplantar al usuario mediante el envío del misma del IE-EE.