Systèmes de contrôle d’accès entrent progressivement dans la tendance de la normalisation

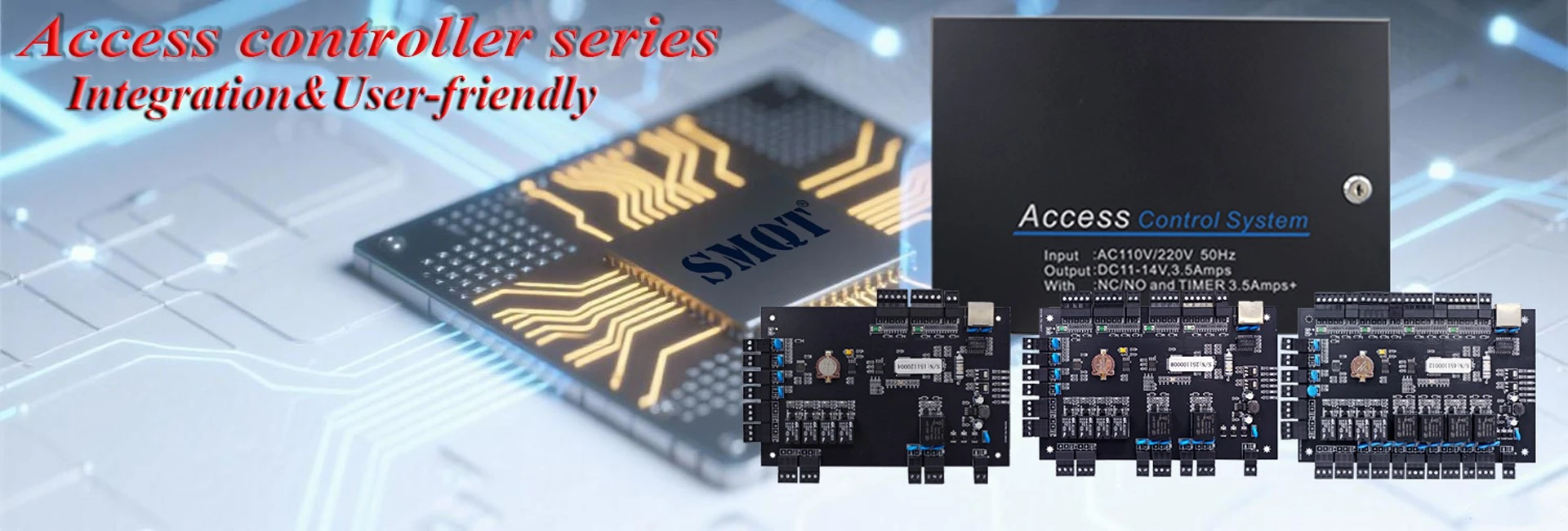

Sélection de contrôleur accès

Le système de contrôle de l’accès de contrôleur accès central au format works ensemble, si vous sélectionnez la commande appropriée, non seulement peut réduire la difficulté, de réduire les coûts et prolonger la vie de l’ensemble du système et maintenance plus tard ça pourrait être assez facile, si le projet est particulièrement important pour la sélection des produits.

Lecteur de cartes en option

Désactiver sans contact lecteur de carte (carte à puce inductive) IC est une partie importante de l’accès de systèmes de contrôle, est un équipement essentiel pour le signal d’entrée du système de contrôle d’accès, si le système de contrôle d’accès comme une personne, le lecteur est comme le œil humain, la relation entre la stabilité du système de contrôle d’accès dans son ensemble. Si un contrôleur de système de contrôle l’accès et la gâche sont bonnes, si la qualité de la problème de lecteur de carte peut également cause porte ne s’ouvre pas, acceptation du projet et les utiliser.Les importations réelles lecteur technologie est mature, les taux de défaillance du produit faible, concevoir une plus belle et s’engager. Inconvénients : cher, service fait pas lecteur dans le temps et vous devez utiliser les marques accessoires de carte induction importés, carte est également les importations plus coûteuses. À moins que le client spécifie l’utilisation d’une marque importée des lecteurs de cartes, nous vous recommandons d’utiliser le lecteur de carte fait maison, mais n’oubliez pas de choisir le crédit intérieur de qualité fournies par les fabricants, service et lecteur de cartes étaient bons.

Développement futur demeure moyen haut, Xinhua

Développement de contrôle d’accès est indissociable de l’élaboration de systèmes de contrôle de réseau et l’accès aux tendances cloud, placement de technologie biométrique est devenue la norme, pénètre progressivement dans la tendance de la normalisation des systèmes de contrôle d’accès.

Lors de l’exposition de sécurité à Pékin en 2014, certaines entreprises ont lancé des nuages gestion des accès, lancement de produit, tandis que les nuages concept a une certaine distance, mais avec le système de contrôle d’accès réseau de mise à niveau technologique, tant que le client a besoin, dessiner l’expérience des systèmes de contrôle des accès de anti-nuage Yunan sera également une nouvelle tendance.

Avec l’évolution des temps, contrôle d’accès systèmes la direction vers la virtualisation et de la mobilité. Communication sans fil à courte portée (NFC) est une technologie qui s’applique pour le système de contrôle d’accès, des normes de communication sans fil de courte portée à une distance de quelques centimètres à la réalisation de l’échange de données entre les périphériques. NFC est également entièrement en ligne avec les normes ISO pour la gestion des cartes à puce sans contact, qui est une caractéristique remarquable de celui-ci une plate-forme idéale. En utilisant le téléphone portable équipé de la technologie NFC avec une carte de portable d’informations d’identification, puis sans fil par un lit de lecteur, l’utilisateur simplement montrer le téléphone pour ouvrir la porte avant du lecteur.

Avec l’utilisation du NFC, les gens seront plus intéressés à étendre l’application de la technologie des cartes sans contact à l’édification de contrôle d’accès en dehors du champ, plus appliqué au domaine informatique sur l’authentification.

Solutions d’accès mobile est la plate-forme d’intégration idéale. Avec l’utilisation du NFC, les gens seront plus intéressés à étendre l’application de la technologie des cartes sans contact à l’édification de contrôle d’accès en dehors du champ, plus appliqué au domaine informatique sur l’authentification. Équipe de sécurité pour le contrôle accès commencera à travailler plus étroitement avec l’équipe de sécurité d’information. Les applications mobiles vont générer un mot de passe dynamique unique ou recevoir par messagerie texte, modèle de configuration basé sur un nuage, envoyer vers le téléphone de l’air, ce mode de configuration élimine le risque de carte bon sont copiés et délivrant Scrip carte, annuler carte chèque perdu ou volé, ainsi que surveillance et modification des paramètres de sécurité lorsque nécessaire.

Cette tendance contribue à améliorer les avantages économiques des modèles biométriques, il s’avère téléphone intelligent dans une base de données pour stocker des modèles portatif, simplifie le démarrage du système, prend en charge un nombre illimité d’utilisateurs dans plusieurs emplacements, l’exigence de câblage redondant nécessaire afin d’éliminer la gestion des templates. Toutefois, besoin de beaucoup de données de sécurité des nuages, le Smartphone peut être utilisé pour ouvrir une session le réseau et les applications.

"L’Internet +" concept est apparu, pour le développement de systèmes de contrôle accès est l’occasion, est la tendance inévitable dans le développement de l’accès des systèmes de contrôle. Cloud computing, grandes données, Internet et opérations de l’industrie traditionnelle et plus mature aujourd'hui, systèmes de contrôle d’accès classiques avec "Internet +" le vent d’Orient, grâce à la technologie de cloud computing, données volumineuses et permet un accès à l’information et les renseignements sur les nuages concordance magasin, requête et accéder aux informations de retour, ainsi que l’accès à l’intégrité de l’information, traçabilité. Se débarrasser de l’engorgement des accès au serveur et de traitement des données et réaliser le vrai sens de l’intégration d’online et offline « O2O ».

Conclusion

Avec l’élargissement des zones accès contrôle application, pas seulement limité aux systèmes de contrôle de l’accès de sécurité, pas les besoins de la demande de l’industrie est dominée, contrôle d’accès futur peut être lié à l’impression, photocopie et autres bureaux du module de gestion du personnel et l’accès à Internet, communications mobiles, bureau de l’intégration, des principaux objectifs sera l’avenir des systèmes de contrôle d’accès.